ISO27017管理策解説(クラウドサービスカスタマ)5

ここでは、ISO27017管理策の解説をしていきます。

今回は、『16.1.1 責任及び手順』~『18.2.1 情報セキュリティの独立したレビュー』まで解説します。

目次

※ ご覧になりたい項目をクリックすることで、該当のセクションにジャンプできます。

16.1.1 責任及び手順

クラウドサービスを利用するということは、クラウドサービス上で発生した情報セキュリティインシデントも、自社の情報資産が関わるセキュリティインシデントとして、社内で適切に処理する必要があります。その処理のための「責任」と「手順」を定めましょう、というのが、この管理策の意図になります。

まずは、「責任」を見ていきます。クラウドサービス提供者側の責任として、クラウドサービス上でインシデントが発生した場合、どのレベルであれば、自社(利用者)に通知されるのかを、あらかじめ確認しておきましょう。また、自社内の責任として、クラウドサービス上で起こったインシデントを、社内で取り仕切るリーダーが誰になるのかを、決めておくことも良いかもしれません。「ISMSの責任者」などでもいいですが、社内システムには詳しいけど、クラウドサービスはちょっと…という場合は、誰か別の人が対処したほうが良いケースもあります。

次は「手順」です。既にISMSを構築している組織であれば、例えば、社内で誰かが誤送信をしてしまったときの報告フローが決まっていると思います。それと同様に、クラウドサービス上で何からのセキュリティインシデント(例えば、情報の漏えい、サービスの停止など)が発生した場合の、社内でのフローを確立しておく必要があります。

16.1.2 情報セキュリティ事象の報告

先ほどの16.1.1で定めた手順を実現するためには、クラウドサービス提供者側から、インシデント情報の提供を受ける必要があります。

しかし、クラウドサービスからのインシデントの通知メールが、もし、迷惑メールboxの中に埋もれてしまえば、自社の対応の初動が遅れたり、場合によっては対応が全くできなくなる可能性もあります。そのような事態を回避するために、あらかじめ報告を受けるルートを確認し、監視しておく必要があります。

また、この管理策では、クラウドサービス提供者からだけではなく、利用者が、もし何らかのインシデントを発見した場合、その旨を提供者側に報告する手段を確立しておくことも求められています。多くのクラウドサービスの場合は、インシデント報告窓口や、緊急連絡窓口などが存在していると思います。そのような窓口を特定しておき、いざ何か問題に気づいてしまったときに、速やかに提供者に報告できるようにしておきましょう。

16.1.7 証拠の収集

クラウドサービスに保管される情報の中には、争いや裁判が発生したときの「証拠」となるデータが存在する可能性があります。

わかりやすい例だと、クラウドサービスを利用してメッセージやチャットを送信した場合、「○月○日にAさんはBさんにXXXというメッセージを送っている」という情報は、証拠になる可能性があります。それ以外にも、ログインログや、ファイルの閲覧ログも、証拠となる可能性があります。

クラウドサービスの利用者は、もし何らかの争いごとが生じたときに、証拠の確保に困らないように、あらかじめクラウドサービスの提供者に、証拠となりうるログや情報の提供が可能かどうか、可能な場合は、どのような手続きを踏む必要があるのかを確認しておく必要があります。

また、場合によっては、捜査機関や裁判所が、クラウドサービスを提供している会社に対して、法的に利用者データの提供を要求する場合があります。そのような場合は、自社のデータが、事前の断り無く外部に提供される可能性も認識しておく必要があります。

18.1.1 適用法令及び契約上の要求事項の特定

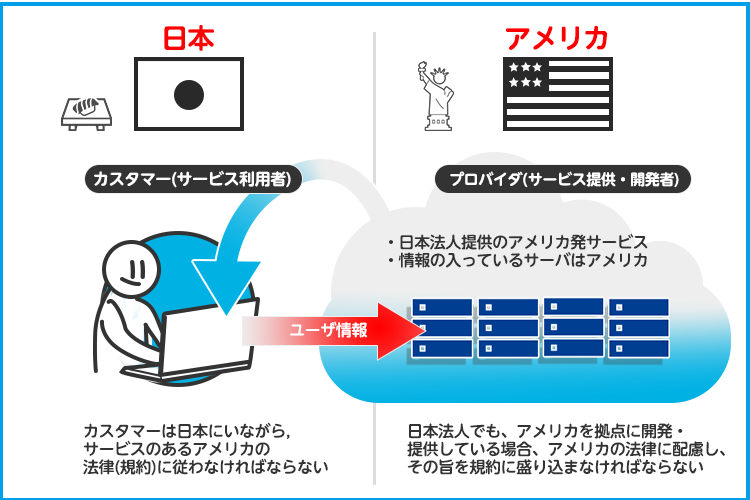

この管理策では、クラウドサービスに関連する法令を特定することを要求しています。例えば、データをアメリカに保管している場合は、そのデータに対して、アメリカの法令が適用される可能性があります。

それ以外にも、そもそも、そのクラウドサービスの事業者がアメリカに位置している場合、サービス利用者と提供者との間の契約に関する準拠法が、アメリカの法律になる可能性もあります。そのような場合には、サービスの利用において、アメリカの法律を考慮する必要があります。

JIS Q 27001に準拠している組織であれば、法律や規制などをまとめた「法規制等管理表」のような様式を作成しているはずです。そこに該当する国の法律を追加し、必要に応じて、内容を理解しておく必要があります。

18.1.2 知的財産権

この管理策は、IaaSのクラウドサービスを利用するときに、大きな問題になってきます。IaaSサービスによっては、仮想サーバの台数を、アクセス数や、処理の量に応じて自動で調整してくれるような、オートスケーリング機能があります。ところで、サーバにインストールするソフトウェアの中には、1ライセンス1台のサーバまでしかインストールが許可されていない場合もあります。そうすると、オートスケーリング機能によって自動的に拡張されたサーバのソフトウェアのライセンスは、どのような扱いになるのでしょうか。

そのような、従来のオンプレミス環境では起こり得なかったライセンスに関する問題が、クラウド環境では起こり得ます。この管理策では、そのような、クラウド環境特有のライセンス問題に注意することを要求しています。クラウドにソフトウェアをインストールする場合は、そのライセンスをしっかりと確認する必要があります。

18.1.3 記録の保護

数は多くないですが、事業によっては、その事業を推進する上で発生するログ・記録をX年間保持しなければならない、という「ログの保護」が要求されるケースがあります。例えば、日本国内のマイナンバー制度を例に取ると、個人情報保護委員会が発行しているマイナンバーに関するガイドラインやそれに付随するQ&Aには、「マイナンバーデータの利用や削除のシステムログを記録し、保存期間を定める」という記述があります。他にも、クレジットカード情報の保護のための基準であるPCI-DSSの要件には「ログ(監査証拠)は少なくとも1年間保持する」と明確に定められています。また、外部からの規制だけではなく、社内の情報セキュリティのルールの1つとして「XX情報に関するログは最低X年間保持する」といった内容が定められている会社もあると思います。

クラウドサービスを利用しているからと言って、これらの規制・ルールが免除されるわけではありません。

クラウドサービス上に重要なデータを保管する前に、そのデータに関するログの保管期間に対する規制・ルールがないかを整理・確認し、クラウドサービスのログ取得、保護機能が、その要件を満たすことを、確認しておく必要があります。

18.1.5 暗号化機能に対する規制

暗号化機能の輸出は、日本の外為法を始めとして多くの国で規制されています。簡単に言えば、「一部の暗号化技術は国の許可無く海外に輸出してはならない」というものです。ところで、クラウドサービスのサーバは海外に置かれる可能性がありますから、何らかの暗号化アルゴリズムをクラウド上で開発・保管・利用していたりすると、場合によっては規制に引っかかってくる可能性が考えられます。

一般的に、海外のクラウドサービス事業者が、自社がアップロードしたコンテンツにアクセスしない場合は、海外への輸出とはみなされないケースが多いです。なので、クラウドサービス上で暗号化機能をどうこうしても、大きな問題にならないケースがほとんどです。しかし、国やクラウドサービスによっては、自社がクラウドサービス上にアップロードしたコンテンツを、提供者側が無許可で利用してしまうケースも考えられます。別の例としては、海外の子会社がクラウドサービスにアクセスして、日本国内で開発された規制対象となる暗号化技術をダウンロードしてしまうケースです。このようなケースが現実化すれば、海外への技術の輸出とみなされ、意図せず法に違反してしまう可能性もあります。そのような例を避けるために、暗号化機能をクラウドサービスで利用する場合は、十分に注意することが求められます。

ちなみに、少し話がずれますが、法以外の業界規制やガイドラインによる規制、具体例を挙げるならば、PCI-DSSの暗号化規制なども、この管理策が適用されると解釈することもできます。すなわち、本来暗号化すべきデータ、例えばクレジットカード情報を、クラウドサービス上で暗号化せずに保管していた場合は、定められた要件に対する違反になってしまうので、あらかじめクラウドサービス情報の暗号化状況を調べるなどして、違反しないように注意することが必要です。

18.2.1 情報セキュリティの独立したレビュー

いままでご紹介したJIS Q 27017の管理策として、クラウドサービス利用者は、クラウドサービス提供者に対して、クラウドサービス内でどのようなセキュリティ対策が実施されているのか、情報を要求・確認することが求められてきました。ところで、疑い深い利用者ならば、サービス提供者から提供された情報を目にした時、「確かに、提供してもらった情報にはこう書いてあるけど、これって本当に実施されているの?」と疑問に思う事があるかもしれません。もし、外部委託先評価で、そのようなケースに出会った場合は、「実地監査」という形で、実際にその委託先に出向いて、セキュリティ対策の実施状況を、自分自身の目で確認することができます。しかし、不特定多数の多くのユーザーにサービスを提供しているクラウドサービスの場合は、なかなかそうはいきません。利用者は、所詮1ユーザーですので、たった1社のユーザーに対して、実地監査を許してくれるクラウドサービス提供者は、なかなか存在しません。

そのような場合、頼りになるのが、外部の審査機関による認証です。例えば、もしクラウドサービスの提供者がISMS認証を取得していれば、それは、審査機関という第三者の視点によって、セキュリティのレベルがチェックされたことになります。この管理策では、クラウドサービス提供者が、自身が表明しているセキュリティ対策が確実に実施されている証明となるようなもの(例えば、認証など)を確認しましょう、ということを求めています。

取得される企業様の状況によって変わりますので、まずはお気軽にご相談ください。